Este mes en WordPress: resumen de mayo

WordPress marcó un gran logro en mayo: ¡su vigésimo aniversario! Las comunidades de WordPress de todo el mundo organizaron MeetUps para la celebración.

Pero eso no hizo que todos en el ecosistema de WordPress se sentaran y se relajaran. De hecho, tuvimos dos lanzamientos de mantenimiento y seguridad más el resumen de planificación de WordPress 6.3. Además, muchos complementos populares recibieron actualizaciones importantes para solucionar problemas de vulnerabilidad.

20 aniversario de WordPress

Las comunidades de WordPress de todo el mundo celebraron los 20 años de WordPress. Desde fiestas presenciales hasta talleres interactivos, cada comunidad tenía su propia forma de conmemorar el logro.

Hostinger también rindió homenaje a este logro. Hicimos un podcast con Tammie Lister, una prolífica colaboradora del núcleo, para hablar de la evolución de Gutenberg y de cómo la experimentación y la retroalimentación impulsan el desarrollo de WordPress.

Mire el podcast completo en nuestro canal de YouTube.

Otro tributo que brindamos es la publicación de edición especial. Entrevistamos a cuatro de nuestros clientes y descubrimos cómo usan WordPress para lograr el éxito online:

- Lotte Johansen: defensora de la accesibilidad web.

- Verônica Naka: la arquitecta y CEO de Nakasa.

- Phoebe Poon: directora ejecutiva y cofundadora de Liker Land y del plugin Web3Press.

- Michelle Frechette: marketer y presentadora de podcasts de Audacity Marketing.

Actualizaciones de WordPress

Curiosamente, el mes en que WordPress celebra su aniversario resultó ser uno de los meses más ocupados para el proyecto. Tuvimos dos nuevos lanzamientos en solo cuatro días.

WordPress 6.2.1 y 6.2.2

WordPress 6.2.1 y 6.2.2 se lanzaron el 16 de mayo de 2023 y el 20 de mayo de 2023, respectivamente. ¿Entonces qué pasó?

WordPress 6.2.1 corrigió 20 errores del núcleo y 10 del editor. Pero lo más importante, abordó cinco problemas de seguridad, incluidas las vulnerabilidades Cross-Site Request Forgery (CSRF) y Cross-Site Scripting (XSS), la omisión de desinfección de KSES y la vulnerabilidad de cruce de rutas.

Sin embargo, todavía quedaba un problema de seguridad debido al análisis sintáctico de shortcodes en los datos generados por el usuario en los temas de bloque. Esto significa que los atacantes podrían utilizar contenido generado por el usuario, como comentarios en el blog, para ejecutar shortcodes, que generaba un riesgo de exploit.

El problema fue que WordPress 6.2.1 solucionó el problema simplemente eliminando la compatibilidad con shortcodes de las plantillas de bloques. Desafortunadamente, esta solución rápida rompió cientos de sitios web que se basan en temas de bloques y códigos abreviados.

Es por eso que WordPress 6.2.2 fue lanzado unos días después, con el único propósito de resolver la vulnerabilidad del shortcode. Además de restaurar el soporte de shortcode, esta versión también evita el análisis de shortcode que condujo a la vulnerabilidad en primer lugar.

Actualizaciones de Gutenberg

Todas esas actualizaciones de mantenimiento del núcleo de WordPress y la planificación de lanzamientos no interrumpieron el ciclo de lanzamientos de Gutenberg, con dos nuevas versiones lanzadas este mes. Si eres usuario de un tema de bloques, te recomendamos que instales este plugin para disponer de amplias funciones para el editor de bloques.

Estas son algunas de las características destacadas de las dos versiones de Gutenberg lanzadas este mes (15.7 y 15.8):

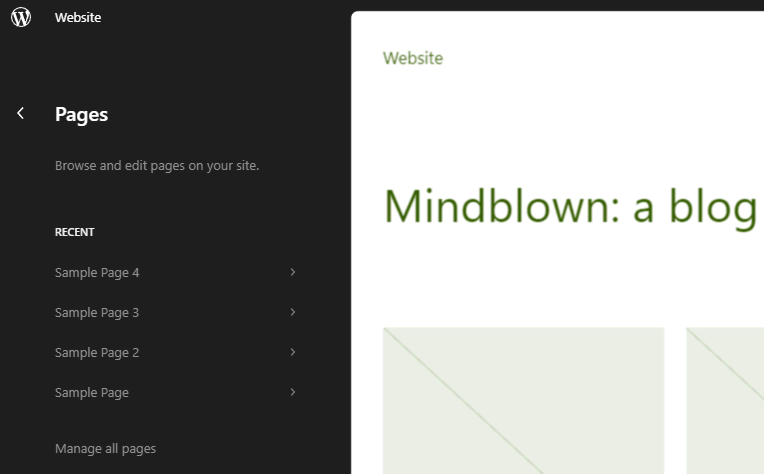

Menú de páginas en la barra lateral de navegación

Supón que estás personalizando tu sitio web con el editor y necesitas modificar una página. En lugar de volver al panel de control y abrir el panel Páginas, puedes hacerlo inmediatamente desde el editor, gracias al menú Páginas de la barra lateral izquierda. Te mostrará las 10 páginas actualizadas más recientemente entre las que puedes elegir.

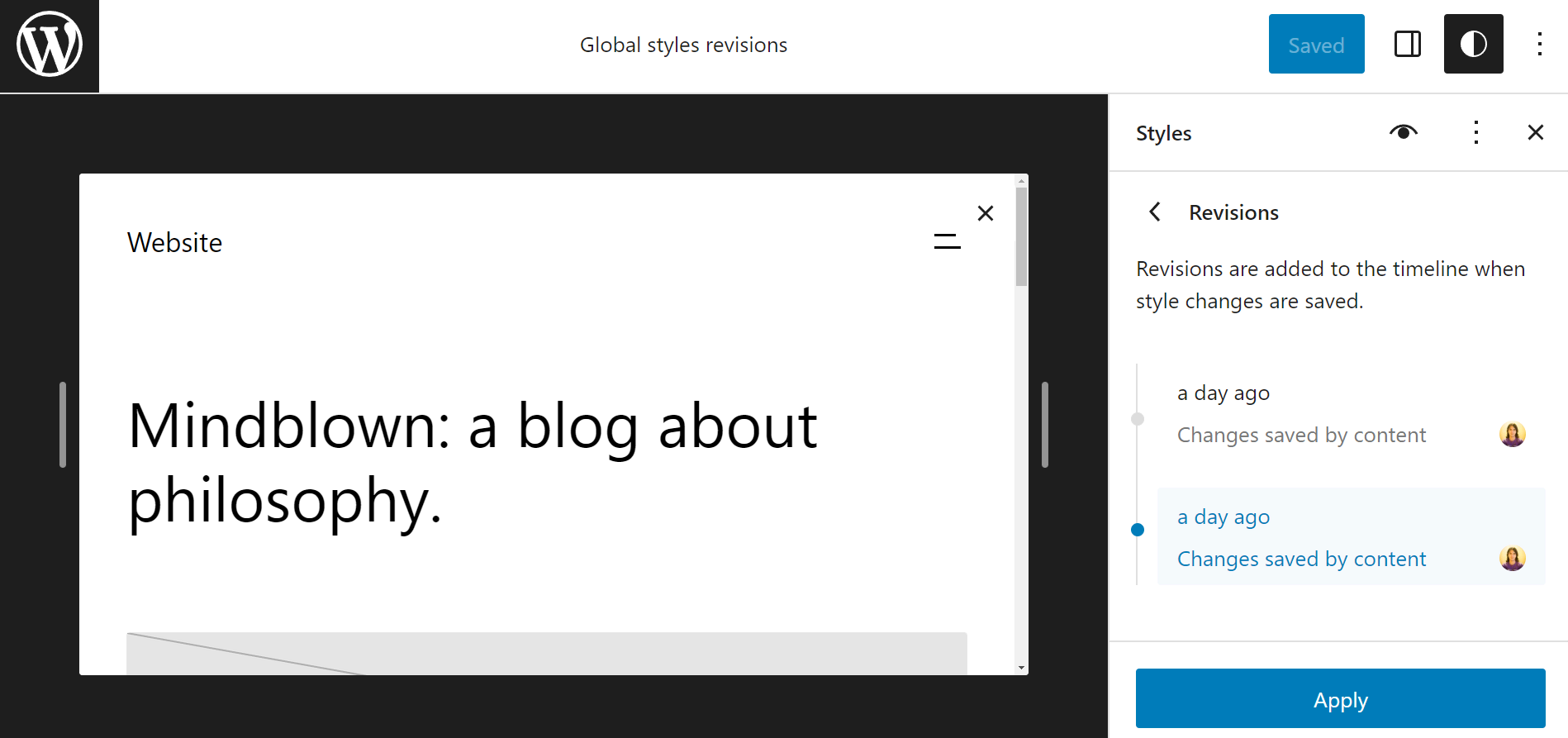

Revisión global de estilos UI

Hacer un seguimiento de las revisiones es una de las cosas más complicadas de hacer en WordPress, pero esto ha mejorado con la interfaz de revisión para estilos globales. Ahora puedes volver a los estilos anteriores utilizando la interfaz de revisión.

La herramienta de revisión es accesible a través del ícono de la elipsis en el panel de estilos globales. Te mostrará cuántas revisiones hay disponibles, las marcas de tiempo y los usuarios que realizaron los cambios. Para revertir, selecciona cualquiera de las versiones y haz clic en Aplicar.

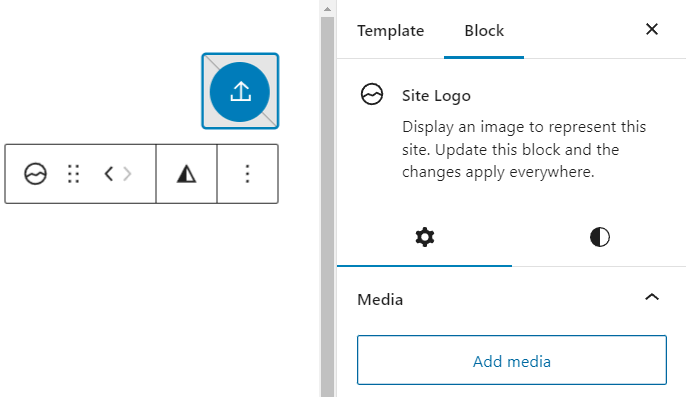

Nuevos controles en el panel de configuración de bloques

Dos bloques tienen nuevas herramientas en sus respectivos paneles de configuración para agilizar la experiencia de edición.

En primer lugar, el bloque del logotipo del sitio web dispone ahora de la herramienta para añadir, sustituir o restablecer la imagen. Aunque esta funcionalidad es la misma que la del marcador de posición del bloque y la herramienta de la barra de herramientas del bloque, sigue ayudando a quienes prefieren trabajar en el bloque a través del panel de ajustes.

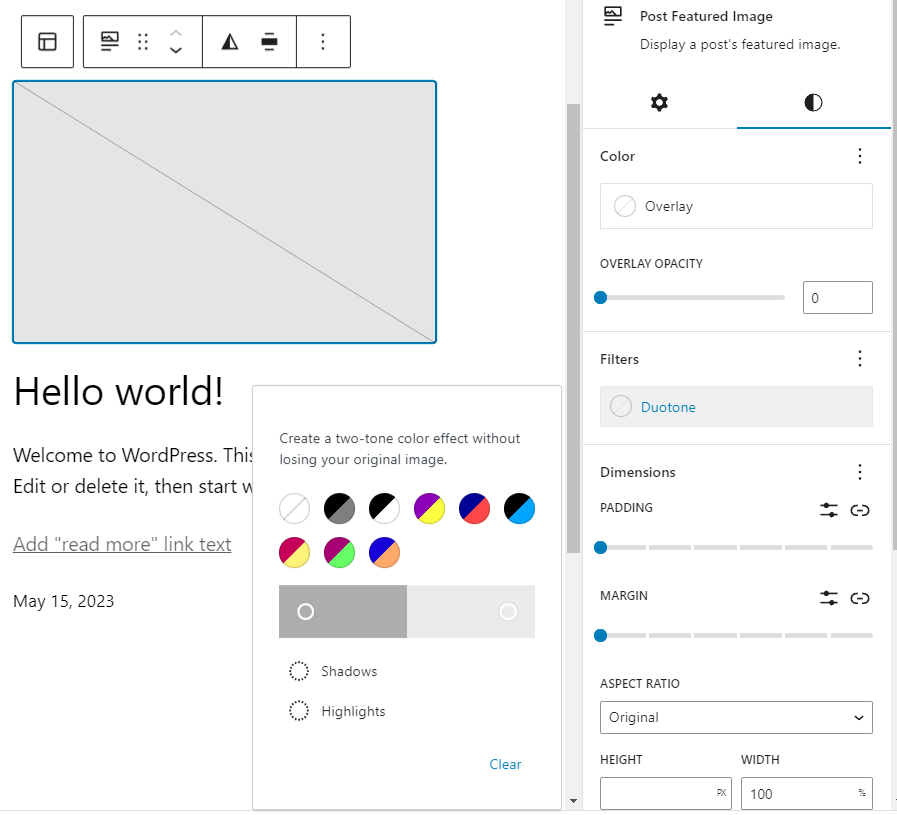

En segundo lugar, el control de duotono está ahora disponible en el panel de configuración del bloque, concretamente en la pestaña de estilos. Al igual que en el caso del bloque del logotipo del sitio, la funcionalidad de esta característica es la misma que la del control duotono de la barra de herramientas. Dicho esto, tenerlo en el panel de configuración del bloque elimina la necesidad de ir y venir entre esas dos áreas para hacer la personalización.

Calendario de WordPress 6.3

El próximo lanzamiento principal de WordPress será la versión 6.3, y el equipo central ha terminado la planificación y el cronograma con las siguientes fechas:

- Primera versión beta: 27 de junio de 2023.

- Primera versión candidata: 18 de julio de 2023.

- Lanzamiento de WordPress 6.3: 8 de agosto de 2023.

Probar las versiones beta o candidata puede darte una idea de las nuevas funciones y comprobar cómo funcionará tu sitio web con la próxima versión. O, si te interesa contribuir, informa de todos los errores que descubras en el foro de WordPress.

Noticias de seguridad de WordPress

Los desarrolladores de plugins estuvieron ocupados en mayo, ya que se descubrieron muchas vulnerabilidades. Revisamos la base de datos de Patchstack y destacamos algunos complementos populares expuestos a riesgos de seguridad.

Pero no te preocupes. Los desarrolladores han solucionado los problemas con las actualizaciones. Lo único que tienes que hacer es comprobar si ejecutas la última versión del plugin y actualizarla si es necesario.

Escalada de privilegios en Easy Digital Downloads

Puntaje CVSS: 9.8 (vulnerabilidad crítica)

A fines de abril de 2023 se descubrió una vulnerabilidad de escalada de privilegios en el plugin Easy Digital Downloads que permite a los usuarios, independientemente de sus roles, ejecutar cualquier función con el prefijo edd_.

Fundamentalmente, este prefijo se utiliza en la función de restablecimiento de contraseña. Cualquier persona malintencionada puede restablecer la contraseña de cualquier usuario, incluido el administrador, siempre que conozca el nombre de usuario y, así, hacerse con el control del sitio web.

Dado que Easy Digital Downloads es uno de los plugins de eCommerce más populares para vender productos digitales, tales vulnerabilidades pueden causar mucho daño.

Afortunadamente, el parche para solucionar este problema, la versión 3.1.1.4.2, se lanzó a principios de este mes. Si todavía estás utilizando la versión anterior, te recomendamos que la actualices lo antes posible.

Complementos esenciales para la escalada de privilegios de Elementor

Puntaje CVSS: 9.8 (vulnerabilidad crítica)

También se encontró una vulnerabilidad de escalada de privilegios similar en el complemento Essential Addons for Elementor. Debido a que la función de restablecimiento de contraseña cambia directamente la contraseña del usuario en lugar de validar la clave de restablecimiento, es posible restablecer la contraseña de cualquier usuario, dado que el atacante conoce el nombre de usuario.

Al igual que la vulnerabilidad Easy Digital Downloads, un atacante puede restablecer la contraseña de un administrador y apoderarse del sitio web. La peor parte es que más de 1 millón de sitios web tienen este complemento instalado y la base de datos de Patchstack muestra que los atacantes han aprovechado esta vulnerabilidad.

La vulnerabilidad afecta a las versiones 5.4.0 a 5.7.1. El parche para este problema se lanzó en la versión 5.7.2, por lo que si usas este complemento, asegúrate de tener instalada esta versión o una superior.

Vulnerabilidad de inyección SQL en LearnDash

Puntaje CVSS: 8.5 (gravedad alta)

El popular plugin LMS de WordPress, LearnDash, estuvo expuesto a una vulnerabilidad de inyección SQL. Este tipo de problema de seguridad permite que los usuarios malintencionados accedan a la base de datos y a información confidencial, incluidos los datos de los clientes.

Por lo tanto, dicha vulnerabilidad puede ser extremadamente dañina para las empresas, especialmente porque LearnDash probablemente sea utilizado por sitios web de cursos online.

Este problema afectó a LearnDash versión 4.5.3 o anterior. Si utilizas LearnDash en tu sitio web, actualiza a la versión 4.5.3.1 o superior para eliminar el riesgo.

Vulnerabilidad XSS de los campos personalizados avanzados

Puntaje CVSS: 7.1 (gravedad alta)

Las versiones gratuitas y premium de Advanced Custom Fields (ACF) estuvieron expuestas a la vulnerabilidad de secuencias de comandos entre sitios (XSS). Si no sabes qué significa, básicamente es que XSS permite a los atacantes inyectar código o script malicioso, lo que puede resultar en una amplia gama de consecuencias.

El informe de Patchstack muestra que esta vulnerabilidad podría provocar el robo de datos confidenciales y la escalada de privilegios de usuario. Aunque ACF es uno de los plugins de campos personalizados más populares con más de dos millones de instalaciones, Patchstack afirma que no se han detectado exploits.

La vulnerabilidad afectó a la versión 6.1.5 o inferior, y se recomienda a los usuarios gratuitos y premium que actualicen a la versión 6.1.6.

Vulnerabilidad de la API de Jetpack

El equipo del plugin Jetpack descubrió una vulnerabilidad de API durante una de las auditorías de seguridad internas. El problema permite a los autores del sitio modificar cualquier archivo de instalación de WordPress, un privilegio que normalmente solo está disponible para los administradores.

La API en sí está disponible en Jetpack versión 2.0 a 12.1. Como resultado, el equipo de Jetpack lanzó un parche para cada versión para solucionar esta vulnerabilidad, siendo la última versión la 12.1.1.

Jetpack forzará la actualización de los complementos en la mayoría de los sitios web con la versión vulnerable. Dicho esto, te recomendamos revisar tu sitio web si usas Jetpack y actualizarlo inmediatamente si es necesario.

Lo que viene en junio

Como mencionamos, la fase de prueba beta para la próxima versión principal de WordPress comenzará en junio y siempre es emocionante ver las nuevas funciones que llegan al núcleo de WordPress.

Sin embargo, hay un evento más que hará la comunidad de WordPress. WordCamp Europe 2023 tendrá lugar del 8 al 10 de junio de 2023 en Atenas, Grecia. Estamos orgullosos de apoyar este evento como patrocinador de Super Admin. Si aun no tienes tu entrada, todavía hay disponibles en el sitio web oficial de WordCamp Europe.